Kebijakan Pengungkapan Kerentanan/Disclosure Policy

Dalam Bahasa Indonesia

Selain keterlibatan dalam bisnis keamanan informasi, Spentera juga melakukan penelitian untuk memberikan umpan balik, sudut pandang yang berbeda, atau melaporkan kerentanan keamanan.

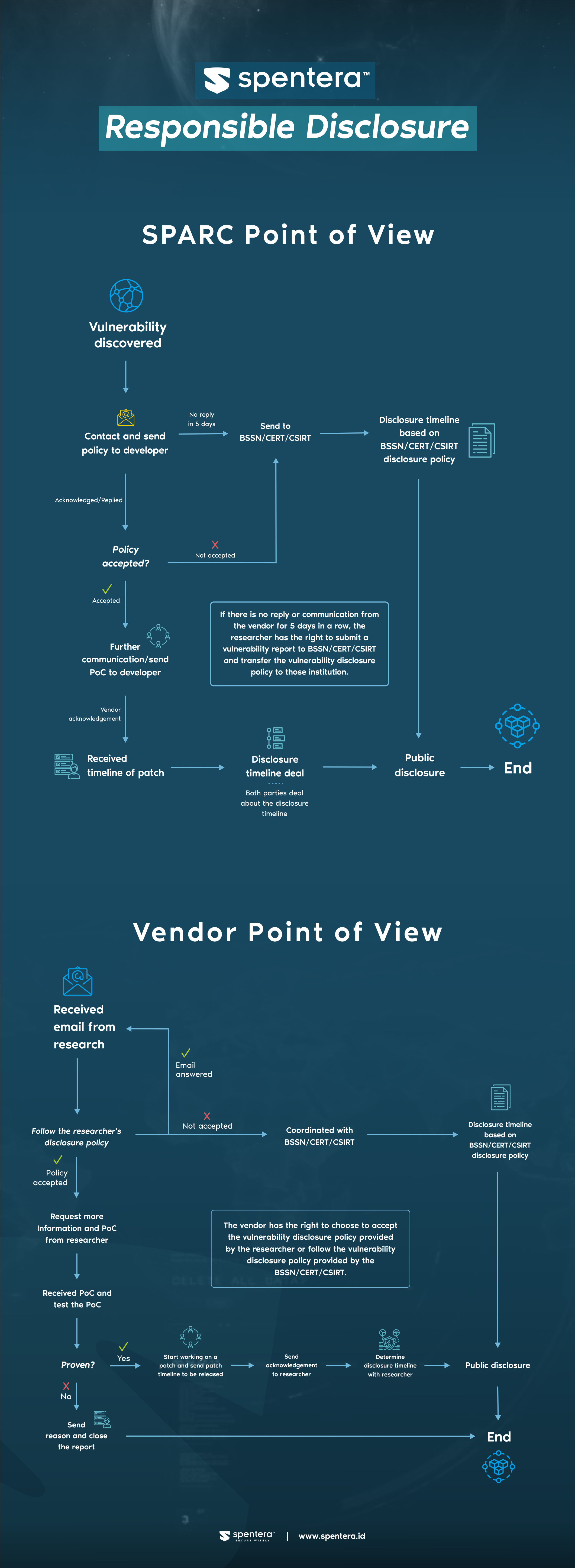

Bagian ini akan menguraikan keterlibatan tim peneliti kerentanan Spentera (SPARC) dalam menemukan kerentanan dalam sistem informasi, aplikasi, dan jaringan baik secara sengaja atau tidak sengaja.

Berdasarkan alasan ini, kami menetapkan ketentuan umum yang harus diikuti oleh pengembang aplikasi saat kerentanan dilaporkan ke aplikasi mereka.

Awalnya, SPARC akan berusaha menghubungi pengembang aplikasi yang terdampak pada kerentanan yang ditemukan oleh SPARC dan menanyakan apakah pengembang bersedia untuk mengikuti kebijakan pengungkapan kerentanan kami.

Berikut ini adalah kondisi yang mungkin dapat terjadi.

- Jika pengembang aplikasi tidak merespons dalam waktu 5 hari, SPARC akan meneruskan laporan kerentanan yang ditemukan ke CERT (Computer Emergency Readiness Team) atau CSIRT (Computer Response Incident Response Team) setempat, misalnya jika pengembang aplikasi berasal dari Indonesia, maka kami akan meneruskan laporan kerentanan ke BSSN melalui PusOpsKamSiNas. Contoh lain, apabila pengembang berasal dari Amerika Serikat maka kami akan meneruskan laporan kerentanan tersebut ke US CERT/CC; JP-CERT untuk Jepang, MyCERT untuk Malaysia, dan lain-lain. Daftar CERT dan CSIRT dari seluruh dunia dapat ditemukan disini.

- Jika pengembang aplikasi setuju dan menanggapi laporan kami, maka proses akan dilanjutkan sampai kedua belah pihak setuju untuk mengungkapkan laporan dan solusi kerentanan tersebut kepada publik sesuai waktu yang disepakati.

- Jika pengembang tidak setuju dengan ketentuan kebijakan pengungkapan kerentanan ini, SPARC akan meneruskan laporan kerentanan ke CERT/CSIRT setempat. Setiap CERT/CSIRT memiliki waktu yang berbeda-beda dalam menanggapi laporan isu keamanan berdasarkan tingkatan kerentanan. Sebagai contoh, US CERT/CC akan mengungkap semua laporan dalam waktu 45 hari sejak laporan diterima, terlepas apakah kerentanan tersebut telah diperbaiki atau tidak.

- Apabila laporan sudah diterima oleh BSSN/CERT/CSIRT, SPARC akan bekerja sama dengan lembaga tersebut untuk mengungkapkan isu kerentanan sesuai kebijakan yang berlaku.

In English

In addition to involvement in the information security business, Spentera also conducts research to provide feedback, giving security points of view, or report security vulnerabilities.

This section will describe the involvement of the Spentera Vulnerability Research Team (SPARC) in discovering vulnerabilities in information systems, applications, and networks either intentionally or unintentionally.

Based on this reason, we set general conditions that application developers must follow when vulnerabilities are reported to their application.

Initially, SPARC will try to contact the application developer affected by the vulnerability discovered by SPARC and ask if the developer is willing to follow our vulnerability disclosure policy.

The following are conditions that might occur.

- If the application developer does not respond within 5 days, SPARC will forward the vulnerability report found to the local Computer Emergency Readiness Team (CSERT) or CSIRT (Computer Response Incident Response Team), for example if the application developer is from Indonesia, we will forward the report vulnerability to BSSN through PusOpsKamSiNas. Another example, if the developer is from the United States, we will forward the vulnerability report to US CERT / CC; JP-CERT for Japan, MyCERT for Malaysia, and others. A list of CERT and CSIRT from all over the world can be found here.

- If the application developer agrees and responds to our report, the process will continue until both parties agree to disclose the report and the solution to the public within the time specified.

- If the developer does not agree with the provisions of this vulnerability disclosure policy, SPARC will forward the vulnerability report to your local CERT/CSIRT. Each CERT/CSIRT has a different time in responding to security issue reports based on the level of vulnerability. For example, US CERT/CC will disclose all vulnerability reports within 45 days after the initial report, regardless of the existence or availability of patches or workarounds from affected vendors.

- If the report has been processed by BSSN/CERT/ CSIRT, this means that SPARC will work with the agency to disclose the reported vulnerability based on their policiy.